Sikkerhedsfirma AVG, der er kendt for sine gratis og kommercielle sikkerhedsprodukter, der tilbyder en bred vifte af sikkerhedsrelaterede sikkerhedsforanstaltninger og tjenester, har for nylig sat millioner af Chrome-brugere i fare ved at bryde Chrome-sikkerhed på en grundlæggende måde i en af dens udvidelser til internettet browser.

AVG, som mange andre sikkerhedsfirmaer, der tilbyder gratis produkter, bruger forskellige indtægtsstrategier for at tjene indtægter fra dets gratis tilbud.

En del af ligningen er at få kunder til at opgradere til betalte versioner af AVG, og i et stykke tid var det den eneste måde ting fungerede for virksomheder som AVG.

Den gratis version fungerer fint på egen hånd, men bruges til at annoncere den betalte version, der tilbyder avancerede funktioner såsom anti-spam eller en forbedret firewall oven på.

Sikkerhedsfirmaer begyndte at tilføje andre indtægtsstrømme til deres gratis tilbud, og en af de mest fremtrædende i nyere tid involverede oprettelse af browserudvidelser og manipulation af browsers standardsøgemaskine, hjemmeside og nye faneblad, der følger med det .

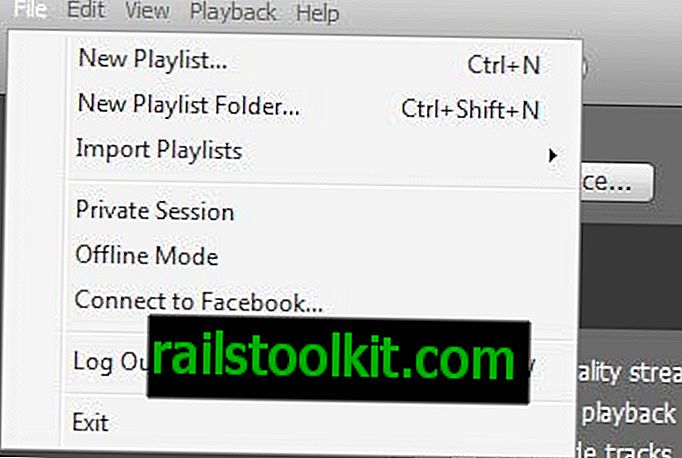

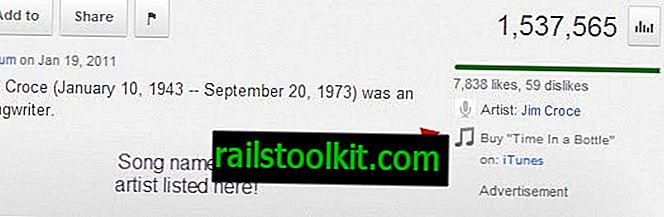

Kunder, der installerer AVG-software på deres pc, får en anmodning til sidst om at beskytte deres browsere. Et klik på ok i grænsefladen installerer AVG Web TuneUp i kompatible browsere med minimal brugerinteraktion.

Udvidelsen har mere end 8 millioner brugere ifølge Chrome Web Store (ifølge Googles egen statistik næsten ni millioner).

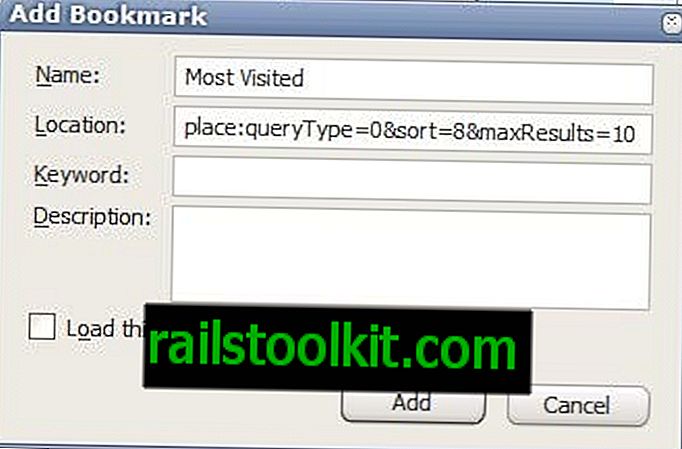

Dette ændrer startsiden, den nye faneside og standard-søgeudbyderen i webbrowser Chrome og Firefox, hvis det er installeret på systemet.

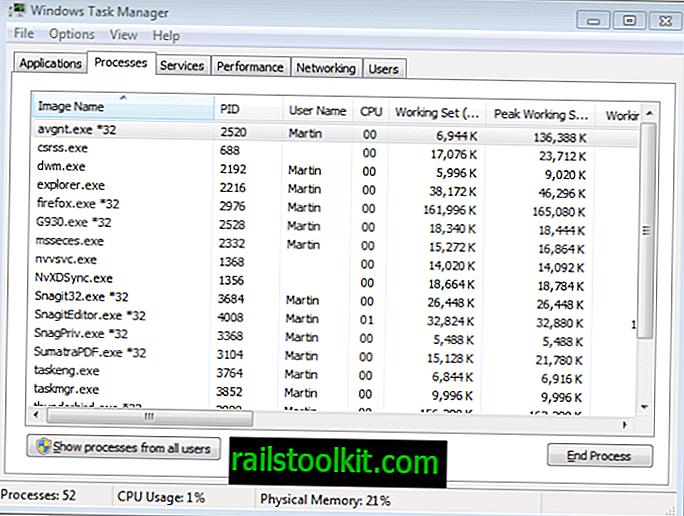

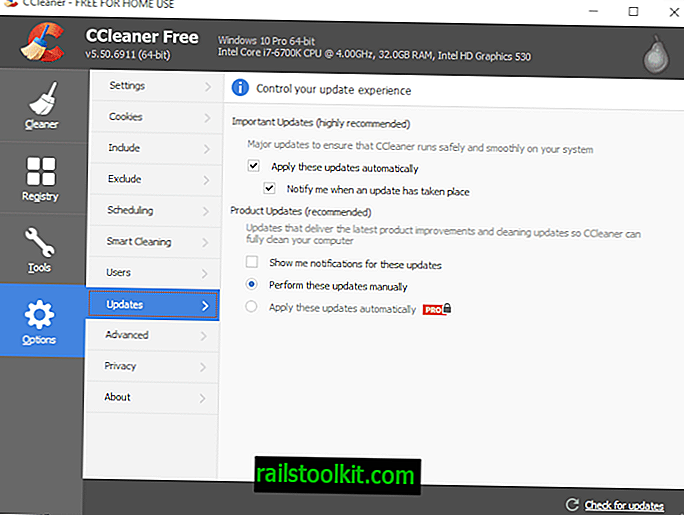

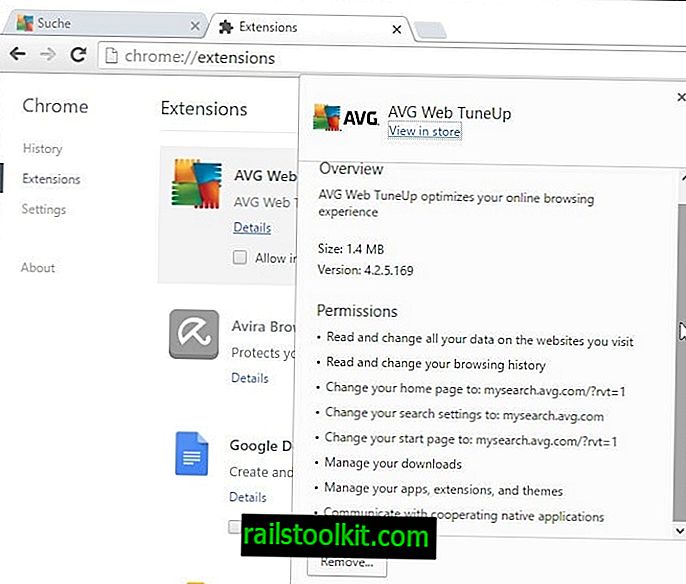

Den udvidelse, der bliver installeret, anmoder om otte tilladelser, herunder tilladelsen til "at læse og ændre alle data på alle websteder", "mange downloads", "kommunikere med samarbejdende indbyggede applikationer", "administrere apps, udvidelser og temaer" og ændre hjemmesiden, søgeindstillinger og startside til en brugerdefineret AVG-søgeside.

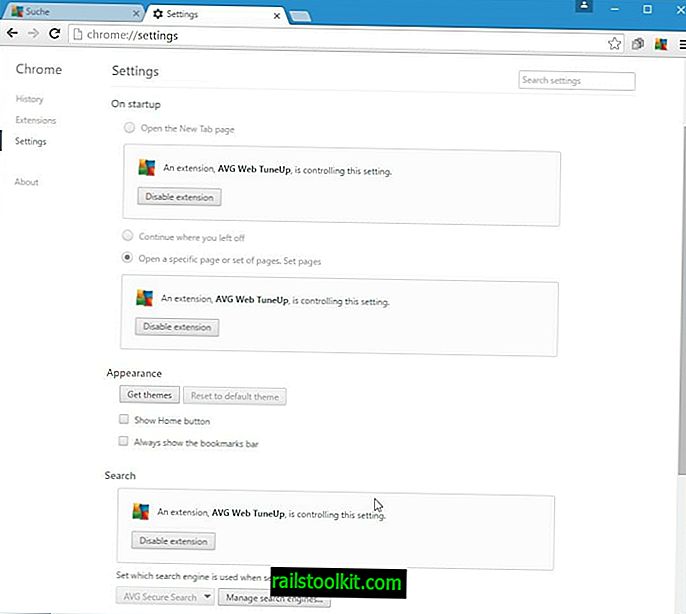

Chrome bemærker ændringerne og vil bede brugerne tilbyde at gendanne indstillinger til deres tidligere værdier, hvis ændringerne foretaget af udvidelsen ikke var beregnet.

Der opstår mange problemer ved installation af udvidelsen, for eksempel at den ændrer opstartindstillingen til "åben en bestemt side", idet brugeren vælges (for eksempel at fortsætte den sidste session).

Hvis det ikke er dårligt nok, er det ganske vanskeligt at ændre ændrede indstillinger uden at deaktivere udvidelsen. Hvis du kontrollerer Chrome-indstillingerne efter installation og aktivering af AVG Web TuneUp, vil du bemærke, at du ikke længere kan ændre startsiden, starte parametre eller søgeudbydere.

Hovedårsagen til, at disse ændringer foretages, er penge, ikke brugersikkerhed. AVG tjener, når brugerne foretager søgninger og klikker på annoncer i den tilpassede søgemaskine, de har oprettet.

Hvis du tilføjer til dette, at virksomheden for nylig annoncerede i en opdatering til beskyttelse af personlige oplysninger, at det vil indsamle og sælge - ikke identificerbare - brugerdata til tredjepart, ender du med et skræmmende produkt alene.

Sikkerhedsspørgsmål

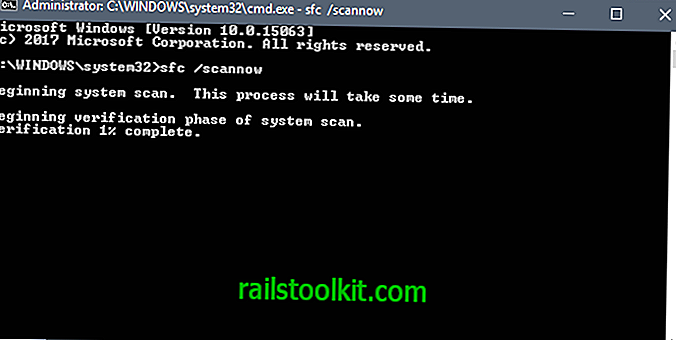

En Google-medarbejder indleverede en fejlrapport den 15. december om, at AVG Web TuneUp deaktiverede websikkerhed for ni millioner Chrome-brugere. I et brev til AVG skrev han:

Undskylder min hårde tone, men jeg er virkelig ikke begejstret for, at dette papirkurv bliver installeret til Chrome-brugere. Udvidelsen er så dårligt ødelagt, at jeg ikke er sikker på, om jeg skulle rapportere det til dig som en sårbarhed, eller bede teamet om misbrug af udvidelser om at undersøge, om det er en PuP.

Ikke desto mindre er min bekymring, at din sikkerhedssoftware deaktiverer websikkerhed for 9 millioner Chrome-brugere, tilsyneladende så du kan kapre søgeindstillinger og den nye faneblad.

Der er flere åbenlyse angreb mulige, for eksempel er her en triviel universal xss i "navigere" API, der kan give ethvert websted mulighed for at udføre script i sammenhæng med ethvert andet domæne. Attacker.com kan for eksempel læse e-mail fra mail.google.com eller corp.avg.com eller hvad som helst andet.

Grundlæggende sætter AVG Chrome-brugere i fare gennem dens udvidelse, som angiveligt skulle gøre webbrowsing mere sikkert for Chrome-brugere.

AVG svarede med en rettelse flere dage senere, men det blev afvist, da det ikke løste problemet helt. Virksomheden forsøgte at begrænse eksponeringen ved kun at acceptere anmodninger, hvis oprindelsen matcher avg.com.

Problemet med rettelsen var, at AVG kun verificerede, hvis avg.com var inkluderet i den oprindelse, som angribere kunne udnytte ved hjælp af underdomæner, der inkluderede strengen, f.eks. Avg.com.www.example.com.

Googles svar gjorde det klart, at der var mere på spil.

Din foreslåede kode kræver ikke en sikker oprindelse, det betyder, at den tillader // eller // protokoller, når du kontrollerer værtsnavnet. På grund af dette kan en netværksmand i midten omdirigere en bruger til //attack.avg.com og levere javascript, der åbner en fane til en sikker https-oprindelse og derefter injicere kode i den. Dette betyder, at en mand i midten kan angribe sikre https-websteder som GMail, Banking og så videre.

For at være helt klar: dette betyder, at AVG-brugere har SSL deaktiveret.

AVGs andet opdateringsforsøg den 21. december blev accepteret af Google, men Google deaktiverede indbyggede installationer i øjeblikket, da mulige overtrædelser af politikken blev undersøgt.

Lukende ord

AVG satte millioner af Chrome-brugere i fare og kunne ikke levere en ordentlig patch første gang, som ikke løste problemet. Det er ret problematisk for et firma, der prøver at beskytte brugere mod trusler på Internettet og lokalt.

Det ville være interessant at se, hvor fordelagtige eller ej, alle disse sikkerhedssoftwareudvidelser, der bliver installeret sammen med antivirus-software. Jeg vil ikke blive overrasket, hvis resultaterne kom tilbage, at de gør mere skade end giver brugerne brug.

Nu du : Hvilken antivirusløsning bruger du?