Microsoft introducerede brugerkontokontrollen i Windows Vista på en måde, der kom på nervene hos mange brugere af systemet på grund af det store antal spørgsmål, som brugere af operativsystemet blev bombarderet med. UAC's adfærd er blevet forbedret siden da; antallet af spørgsmål, som brugerne modtager, når de arbejder med computersystemet, blev reduceret markant.

Opførslen er dog ikke overdreven optimeret. Du modtager for eksempel UAC-meddelelser, selvom du er logget ind med en admin-konto, som erfarne brugere, der ved, hvad de laver, overhovedet ikke kan lide.

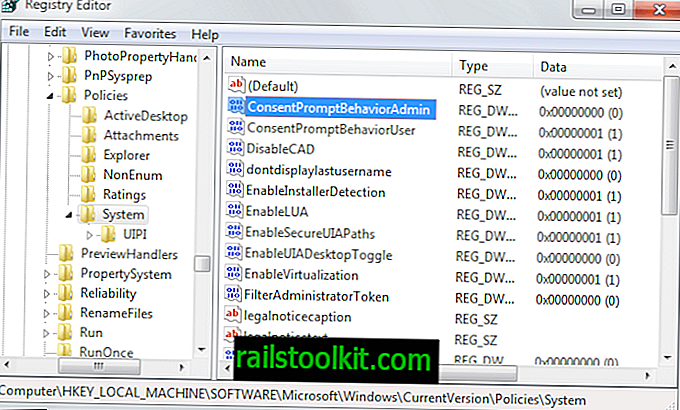

Hvad mange Windows-brugere ikke ved, er, at det er muligt at ændre standardopførelsen af brugerkontokontrol. Windows-registreringsdatabasen har to nøgler, der definerer UAC-opførsel for administratorer og standardbrugere.

Du skal åbne Windows-registreringsdatabasen først for at kontrollere, hvordan nøglerne er konfigureret på dit system:

- Brug Windows-R til at få vist kørselsboksen på systemet. Skriv regedit, og tryk på enter-tasten for at indlæse registreringsdatabasen. Du får en UAC-prompt, som du skal acceptere.

- Naviger til følgende sti ved hjælp af sidepanelens mappestruktur: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

Denne nøgle definerer opførsel af brugerkontokontrol for systemadministratorer. Standardværdien er indstillet til at spørge, men kræver ikke, at der indtastes legitimationsoplysninger. Her er alle mulige værdier:

- 0 : En værdi på 0 giver administratorer mulighed for at udføre operationer, der kræver elevation uden samtykke (hvilket betyder promp) eller legitimationsoplysninger (hvilket betyder autentificering).

- 1 : En værdi på 1 kræver, at administratoren indtaster brugernavn og adgangskode, når operationer kræver forhøjede privilegier på et sikkert skrivebord.

- 2 : Værdien af 2 viser UAC-prompten, der skal tillades eller nægtes på et sikkert skrivebord. Ingen godkendelse er påkrævet.

- 3 : En værdi på 3 prompter til legitimationsoplysninger.

- 4 : En værdi på 4 beder om samtykke ved at vise UAC-prompten.

- 5 : Standardværdien på 5 anmodninger om tilladelse til ikke-Windows-binære filer.

ConsentPromptBehaviorUser

- 0 : En værdi på 0 afviser automatisk enhver handling, der kræver forhøjede privilegier, hvis den udføres af standardbrugere.

- 1 : Værdien af 1 viser en anmodning om at indtaste brugernavnet og adgangskoden til en administrator for at køre handlingen med forhøjede privilegier på det sikre skrivebord.

- 3 : Standardværdien på 3 anmodninger om legitimationsoplysninger på et sikkert skrivebord.

Ændringerne skal træde i kraft straks. Du kan f.eks. Indstille adminadfærden til 0, så der ikke vises nogen promp, og brugeradfærd til 0 for at forhindre dem i at køre operationer, der kræver forhøjede privilegier.

Yderligere taster er tilgængelige, her er en hurtig oversigt over dem:

- EnableInstallerDetection er indstillet til 1 på alle versioner af Windows undtagen Enterprise, hvor det er indstillet til 0. Det bestemmer, om applikationsinstallationer beder om elevation (0 deaktiveret, 1 aktiveret).

- PromptOnSecureDesktop bestemmer, om UAC-prompter skal vises på et sikkert skrivebord (1, standard) eller ikke (0). Dette slipper af prompten på fuld skærm, når den er deaktiveret.

- FilterAdministratorToken er deaktiveret som standard (0), men kan i stedet indstilles til (1), hvilket kræver, at brugeren godkender handlinger, der kræver forhøjelser af privilegier.

- EnableUIADesktopToggle er deaktiveret som standard (0). Det bestemmer, om UIAccess-applikationer kan bede om elevation uden det sikre skrivebord. UIAccess-applikationer er digitalt underskrevet og køres kun fra beskyttede stier (programfiler, programfiler (x86) og system32). Hvis du indstiller det til (1), aktiveres det.

- EnableSecureUIAPaths er aktiveret som standard (1). Hvis deaktiveret (0), tillader det udførelse af UIAccess-applikationer fra ikke-sikre placeringer.

- ValidateAdminCodeSignatures er som standard deaktiveret (0). Når den er aktiveret (1), håndhæver PKI-certificeringsstienes validering for eksekverbare filer, før de får tilladelse til at køre.

- EnableLUA aktiveret som standard (1). Hvis den er deaktiveret (0), deaktiveres admin godkendelsestilstand og alle relaterede UAC-politikindstillinger.

- EnableVirtualization er aktiveret (1) som standard, der omdirigerer applikationsskrivefejl ved kørsel til definerede brugerplaceringer. Programmer, der skriver data til beskyttede placeringer, mislykkes, hvis de er deaktiveret (0.

Yderligere oplysninger om hver indstilling såvel som deres tilhørende gruppepolitiske indstillinger er tilgængelige på Microsofts Technet-websted.